Auf dem Youtube Kanal VE99 erfahren ambitionierte Hobby Elektroniker, Techniker und Fachkräfte in Repair-Cafés, wie man das alte Radio, das defekte Kassettendeck oder ein Verstärker wieder zum Laufen bringt.

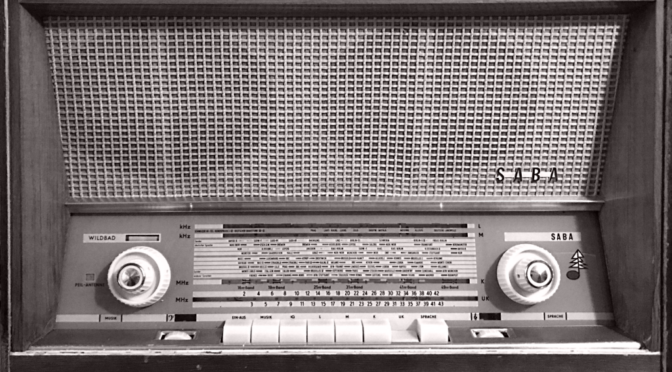

Das riesige Fachwissen begeistert viele Hobby Elektroniker und erfährt grosse Beliebtheit bei Profis. Recherchen zeigen das der Kanal im Juli 2022 mehr als 11.000 Abonnenten verzeichnete. Am 11.2.2026, zeigt der Status bereits 25.800 Abonnenten und 401 Videos. VE99 hilft auf einfache aber eindrückliche Weise bei der Reparatur von defekten Audio-Verstärkern, alten Röhrenradios und vielen weiteren Elektronik Geräte. VE99 erklärt wie Schaltnetzteile funktionieren und zeigt bei der Reparatur eindrücklich die Fehlersuche. Wie man vorgehen kann wird auf dem Schaltplan gezeigt.

Die Videos sind einfach und direkt gehalten, ohne überflüssige Intros und ohne Spezialeffekte wird auf Inhalt gesetzt. Der Kanal vermittelt reines Fachwissen in der Tiefe. Die Kamera in der Werkstatt zeigt gestochen scharf das Innere. Die ausgebaute Platine mit den Bezugspunkten zur Messung. Die Bauelemente und oft mit einem schwenk die Sicht zum Messgerät und zum Schaltplan. In ruhiger Art erklärt Jörg das gemessene Signal auf dem Analyzer oder dem Oszilloskop. Das Ziel soll sein, die Nachhaltigkeit zu fördern.

Die Reparatur defekter Elektronik Geräte und Schaltungen betreffen oft nur einzelne Bauteile. Die Kosten der Bauteile sind oft unbedeutend klein. Das Problem ist mehr, das nicht mehr funktionierende Elektronik Geräte heute fortgeworfen werden. Hohen Kosten für Arbeitsstunden und das fehlende Fachwissen nehmen laufend zu.

Mit VE99 leistet Jürg Haase ein riesiges Vermächtnis an Fachwissen, in vielen Stunden beharrlicher Instandsetzung von noch so aussichtslos erscheinenden Reparaturen. Er zeigt auf verständliche Art und Weise wie es geht. Oft mit einem Hauch von Ironie wird auf ein Missstand hingewiesen. Falsche und irreführende Aussagen, die ihren Ursprung bei fragwürdigen Fachwerkstätten haben, werden anhand von Messungen und fakten direkt widerlegt.